近日,安全研究人员发现 DDoS IRC Bot 恶意样本正伪装成成人游戏通过网盘进行传播。在韩国,Webhards 是恶意软件经常利用的投递渠道,过去发现传播过 njRAT 和 UDP RAT。

通过 Webhards 分发的 UDP RAT

之前发现通过 Webhards 分发的 UDP RAT 与本次发现的恶意样本,应该是同一伙攻击者运营的。首先,二者都是假借成人游戏的幌子进行传播,此外,在下载了 DDoS Bot 后也使用了 UDP RAT。

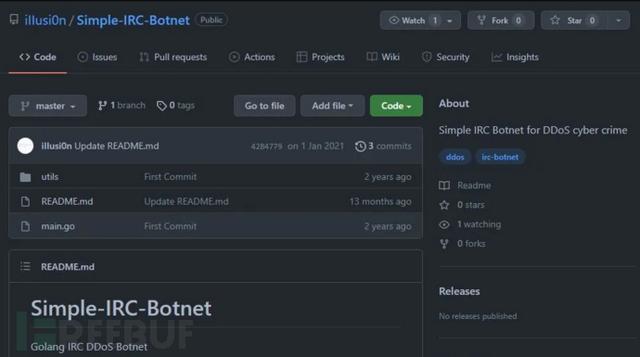

有一个不同之处在于,之前的 Downloader 是使用 C# 编写的,现在改用 Golang 开发。与 UDP RAT 一起使用的 DDoS Bot 是从开源的 Simple-IRC-Botnet(使用 Golang 开发的 DDoS IRC Bot)修改而来。

Simple-IRC-Botnet 项目

由于 Golang 的开发难度较低且原生支持跨平台,正在被各种攻击者广泛使用。在韩国发现的各种恶意软件,使用 Golang 的比例也正在增加。

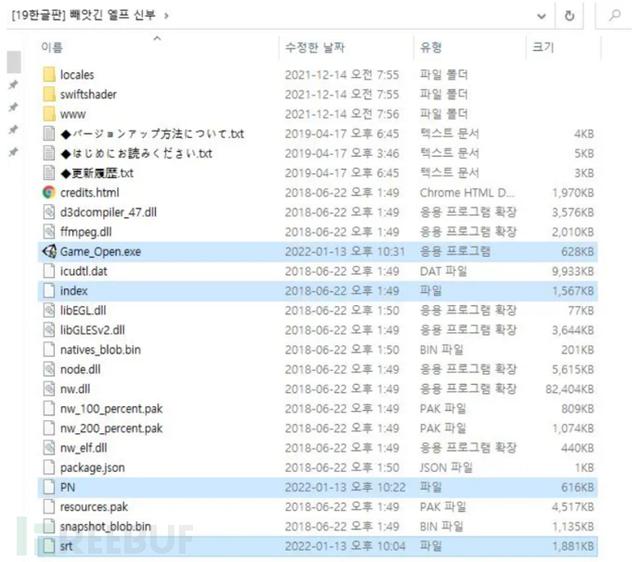

如下所示,攻击者将恶意软件伪装成成人游戏上传到网盘。

网盘截图

虽然不确定上传文件的用户是否为攻击者,但攻击者发的很多类似的贴子都在分发相同的恶意软件。尽管,每个宣称的成人游戏都不相同,但压缩文件中的恶意软件都相同。

攻击者发布的贴子

分发涉及的成人游戏如下所示:

|

序号 |

名称 |

|

1 |

[19 Korean version] Naughty Mage’s EXXXXX Life |

|

2 |

[19 Korean version] The Reason She Became a Slave |

|

3 |

[19 Korean version] Refraining of Heavenly Walk |

|

4 |

[19 Korean version] Exchange Diary of Violation |

|

5 |

[19 Korean version] Girl From Tea Ceremony Club |

|

6 |

[19 Korean version] Curse of Lilia |

|

7 |

[19 Korean version] Academy with Magical Girls |

|

8 |

[19 Korean version] Monster Fight |

|

9 |

[19 Korean version] Dreamy Lilium |

|

10 |

[19 Korean version] Enraged Department Manager |

|

11 |

[19 Korean version] Fancy Days of Sayuri |

|

12 |

[19 Korean version] Sleif Corporation |

|

13 |

[19 Korean version] Country Girl Exposure |

|

14 |

[19 Korean version] Sylvia and Master of Medicine |

|

15 |

[19 Korean version] Assassin Asca |

|

16 |

[19 Korean version] How to Reform Your Girlfriend |

|

17 |

[19 Korean version] Creating Utopia with Subjugation Skill |

|

18 |

[19 Korean version] Uriel and Belial |

|

19 |

[19 Korean version] The Case of Chairperson Kana |

|

20 |

[19 Korean version] Princess Round |

|

21 |

[19 Korean version] Flora and the Root of the World Tree |

|

22 |

[19 Korean version] Midnight Exposure |

|

23 |

[19 Korean version] Modern Day Elf |

|

24 |

[19 Korean version] Research Data of Homunculus |

将压缩文件解压后,如下所示。通常,用户会点击 Game_Open.exe运行游戏。

伪装成 Game_Open.exe 的恶意软件

但其实 Game_Open.exe并不是游戏的启动器,而是用来运行其他恶意软件的 可执行文件 。程序执行后,将相同路径下的 PN更名为 scall.dll并执行。再将原始的游戏可执行文件 index更名为 Game.exe并运行。以此,让用户以为是自己的点击触发了游戏的正常执行。

游戏截图

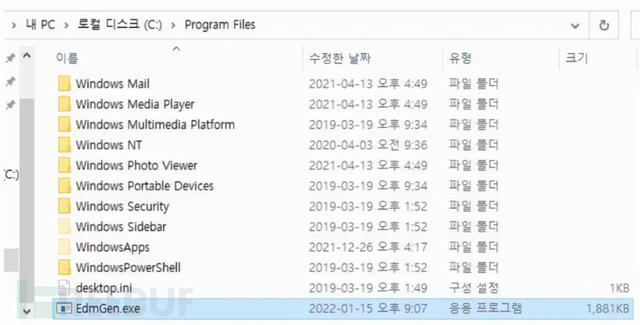

执行成功后,Game_Open.exe文件将被隐藏。而 scall.dll会将同一路径下的 srt文件移动到 C:\Program Files\EdmGen.exe。

恶意软件位置

紧接着进行持久化驻留:

“C:\Windows\ System32 \cmd.exe” /c SCHTASKS /CREATE /SC ONSTART /NP /TN “Windows Google” /TR “C:\Program Files\EdmGen.exe”

EdmGen.exe会运行正常程序 vbc.exe并将恶意代码注入其中。注入后,该样本就变成了一个使用 Golang 开发的 Downloader。

如下所示,恶意软件定期与 C&C 服务器通信,获取后续的恶意样本。

通信代码

下载地址为 ,本地路径为 C:\Down\discord_[random characters]\[malware name]。

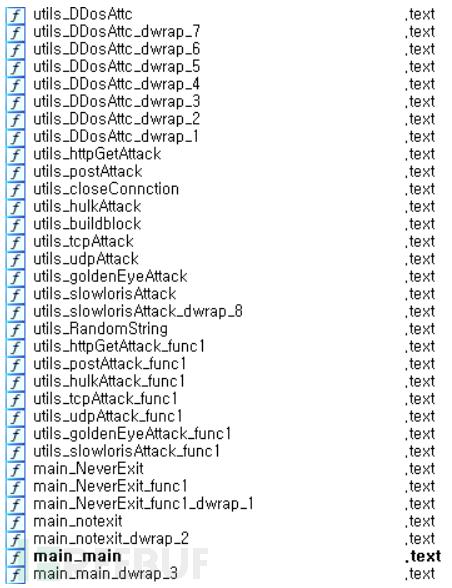

Simple-IRC-Botnet

之前安装的 UDP RAT,目前安装的是使用 Golang 开发的 Simple-IRC-Botnet。

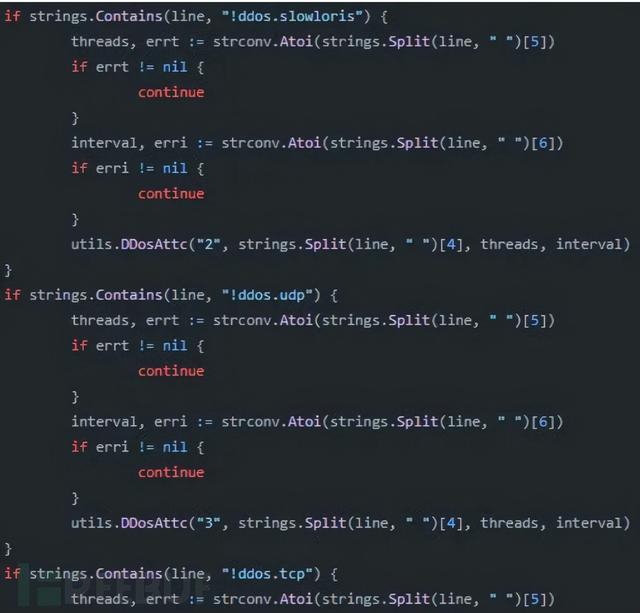

这种 DDoS Bot 使用 IRC 协议与 C&C 服务器通信,与 UDP RAT 只支持 UDP 洪水不同,它支持 Slowris、Goldeneye、Hulk DDoS 等方式的攻击。

样本代码

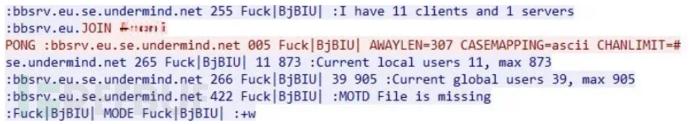

Golang DDoS IRC Bot 会连接到特定的 IRC 服务器并进入攻击者创建的频道,接收到攻击者指令时,对目标进行 DDoS 攻击。

IRC 通信

Golang DDoS IRC Bot 恶意软件使用的 IRC 服务器如下所示:

210.121.222.32:6667

157.230.106.25:6667

89.108.116.192:6667

176.56.239.136:6697

进入 IRC 频道

攻击指令下发

这些恶意软件正在韩国通过 webhards 等文件共享网站广泛传播,建议用户下载时需要小心注意。