第一个问题解决步骤

建立数据库

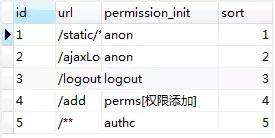

我们从ShiroConfig中的filterChainDefinitionMap.put(“/add”, “perms[权限添加]”); 配置可以看出,我们需要存储链接,和 链接 需要具备的权限这两个关键字段。还有这个权限的读取是有顺序的,所以还要进行排序控制,所以我新建表为:

-- ---------------------------- -- Table structure for sys_permission_init -- ---------------------------- DROP TABLE IF EXISTS `sys_permission_init`; CREATE TABLE `sys_permission_init` ( `id` varchar(255) NOT NULL, `url` varchar(255) DEFAULT NULL COMMENT '链接地址', `permission_init` varchar(255) DEFAULT NULL COMMENT '需要具备的权限', `sort` int(50) DEFAULT NULL COMMENT '排序', PRIMARY KEY (`id`) ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

当然可以按实际情况进行表的设计,这里只做简单学习。

改造ShiroConfig.java

改造前:

@Bean

public ShiroFilterFactoryBean shirFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

// 必须设置 SecurityManager

shiroFilterFactoryBean.setSecurityManager(securityManager);

// 如果不设置默认会自动寻找Web工程根目录下的"/login.jsp"页面

shiroFilterFactoryBean.setLoginUrl("/login");

// 登录成功后要跳转的链接

shiroFilterFactoryBean.setSuccessUrl("/index");

// 未授权界面;

shiroFilterFactoryBean.setUnauthorizedUrl("/403");

// 拦截器.

Map filterChainDefinitionMap = new LinkedHashMap();

// 配置不会被拦截的链接 顺序判断

filterChainDefinitionMap.put("/static/**", "anon");

filterChainDefinitionMap.put("/ajaxLogin", "anon");

// 配置退出过滤器,其中的具体的退出代码Shiro已经替我们实现了

filterChainDefinitionMap.put("/logout", "logout");

filterChainDefinitionMap.put("/add", "perms[权限添加]");

// :这是一个坑呢,一不小心代码就不好使了;

//

filterChainDefinitionMap.put("/**", "authc");

shiroFilterFactoryBean.setFilterChainDefinitionMap(filterChainDefinitionMap);

System.out.println("Shiro拦截器工厂类注入成功");

return shiroFilterFactoryBean;

}

改造后:

@Bean

public ShiroFilterFactoryBean shirFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

// 必须设置 SecurityManager

shiroFilterFactoryBean.setSecurityManager(securityManager);

// 如果不设置默认会自动寻找Web工程根目录下的"/login.jsp"页面

shiroFilterFactoryBean.setLoginUrl("/login");

// 登录成功后要跳转的链接

shiroFilterFactoryBean.setSuccessUrl("/index");

// 未授权界面;

shiroFilterFactoryBean.setUnauthorizedUrl("/403");

// 权限控制map.

Map filterChainDefinitionMap = new LinkedHashMap();

//从数据库获取

List list = sysPermissionInitService.selectAll();

for (SysPermissionInit sysPermissionInit : list) {

filterChainDefinitionMap.put(sysPermissionInit.getUrl(),

sysPermissionInit.getPermissionInit());

}

shiroFilterFactoryBean

.setFilterChainDefinitionMap(filterChainDefinitionMap);

System.out.println("Shiro拦截器工厂类注入成功");

return shiroFilterFactoryBean;

}

这里的selectAll()就是从数据库查询之前创建的权限管理列表,这里就不贴具体的查询代码了。

添加权限

在数据库中添加权限如下图:

这里写图片描述

现在启动程序,在控制台可以发现启动的时候程序在数据库查询了权限的列表信息。做到这步之后还没有达到动态的目的,比如现在到数据库手动修改/add链接的权限,这时不重启程序,权限是不会修改的。

动态更改权限实现

ShiroService.java:

/**

*

* @author 作者: 思维导图

* @date 创建时间:2019年1月7日 下午4:20:07

*/

@Service

public class ShiroService {

@Autowired

ShiroFilterFactoryBean shiroFilterFactoryBean;

@Autowired

SysPermissionInitService sysPermissionInitService;

/**

* 初始化权限

*/

public Map loadFilterChainDefinitions() {

// 权限控制map.从数据库获取

Map filterChainDefinitionMap = new LinkedHashMap();

List list = sysPermissionInitService.selectAll();

for (SysPermissionInit sysPermissionInit : list) {

filterChainDefinitionMap.put(sysPermissionInit.getUrl(),

sysPermissionInit.getPermissionInit());

}

return filterChainDefinitionMap;

}

/**

* 重新加载权限

*/

public void updatePermission() {

synchronized (shiroFilterFactoryBean) {

AbstractShiroFilter shiroFilter = null;

try {

shiroFilter = (AbstractShiroFilter) shiroFilterFactoryBean

.getObject();

} catch (Exception e) {

throw new RuntimeException(

"get ShiroFilter from shiroFilterFactoryBean error!");

}

PathMatchingFilterChainResolver filterChainResolver = (PathMatchingFilterChainResolver) shiroFilter

.getFilterChainResolver();

DefaultFilterChainManager manager = (DefaultFilterChainManager) filterChainResolver

.getFilterChainManager();

// 清空老的权限控制

manager.getFilterChains().clear();

shiroFilterFactoryBean.getFilterChainDefinitionMap().clear();

shiroFilterFactoryBean

.setFilterChainDefinitionMap(loadFilterChainDefinitions());

// 重新构建生成

Map chains = shiroFilterFactoryBean

.getFilterChainDefinitionMap();

for (Map.Entry entry : chains.entrySet()) {

String url = entry.getKey();

String chainDefinition = entry.getValue().trim()

.replace(" ", "");

manager.createChain(url, chainDefinition);

}

System.out.println("更新权限成功!!");

}

}

}

这样,可以在修改权限之后,执行updatePermission()这个方法,权限就会先被clear,然后重新查询权限列表后再set。动态修改就实现了!

注意:在本学习项目里面,我在设置登录用户的权限的时候是写死了的,所以每个登录用户权限都是一样的,实际开发中在MyShiroRealm文件中设置登录用户的权限是从数据库获取的。还有在实际开发中sys_permission_init权限管理这种表是会在前端提供增删改查功能的,我学习的时候是直接在数据库手动修改。说到底,本人很懒!

第二个问题的解决步骤

我们知道Shiro 提供了一系列让我们自己实现的接口,包括org.apache.shiro.cache.CacheManager 、org.apache.shiro.cache.Cache 等接口。那么我们要对这些做实现,就实现了 Shiro 对 Session 和用户认证信息、用户缓存信息等的缓存,存储。我们可以用缓存,如 Redis 、 memcache 、 EHCache 等,甚至我们可以用数据库,如 Oracle 、 Mysql 等,都可以,只有效率的快慢问题,功能都可以达到。

那么我的教程是采用了 Redis ,而且是用了Jedis 。Jedis 可以实现pool 和hash 的集群Redis 。

本来我想是在网上学习学习,自己实现redis的集成。最后发现已经有大神已经做了这个插件,对shiro提供的CacheManager,Cache ,这些接口使用redis都有了很好的实现。我就不需要再费心学习了,我们就直接拿来用。

pom.xml依赖添加

org.crazycake shiro-redis 2.4.2.1-RELEASE

改造ShiroConfig.java文件

/**

* @author 作者 z77z

* @date 创建时间:2017年2月10日 下午1:16:38

*

*/

@Configuration

public class ShiroConfig {

@Autowired

SysPermissionInitService sysPermissionInitService;

@Value("${spring.redis.host}")

private String host;

@Value("${spring.redis.port}")

private int port;

@Bean

public ShiroFilterFactoryBean shirFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

// 必须设置 SecurityManager

shiroFilterFactoryBean.setSecurityManager(securityManager);

// 如果不设置默认会自动寻找Web工程根目录下的"/login.jsp"页面

shiroFilterFactoryBean.setLoginUrl("/login");

// 登录成功后要跳转的链接

shiroFilterFactoryBean.setSuccessUrl("/index");

// 未授权界面;

shiroFilterFactoryBean.setUnauthorizedUrl("/403");

// 权限控制map.

Map filterChainDefinitionMap = new LinkedHashMap();

// 从数据库获取

List list = sysPermissionInitService.selectAll();

for (SysPermissionInit sysPermissionInit : list) {

filterChainDefinitionMap.put(sysPermissionInit.getUrl(),

sysPermissionInit.getPermissionInit());

}

shiroFilterFactoryBean

.setFilterChainDefinitionMap(filterChainDefinitionMap);

System.out.println("Shiro拦截器工厂类注入成功");

return shiroFilterFactoryBean;

}

@Bean

public SecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

// 设置realm.

securityManager.setRealm(myShiroRealm());

// 自定义缓存实现 使用redis

securityManager.setCacheManager(cacheManager());

// 自定义session管理 使用redis

securityManager.setSessionManager(SessionManager());

return securityManager;

}

/**

* 身份认证realm; (这个需要自己写,账号密码校验;权限等)

*

* @return

*/

@Bean

public MyShiroRealm myShiroRealm() {

MyShiroRealm myShiroRealm = new MyShiroRealm();

return myShiroRealm;

}

/**

* 配置shiro redisManager

*

* @return

*/

public RedisManager redisManager() {

RedisManager redisManager = new RedisManager();

redisManager.setHost(host);

redisManager.setPort(port);

redisManager.setExpire(1800);// 配置过期时间

// redisManager.setTimeout(timeout);

// redisManager.setPassword(password);

return redisManager;

}

/**

* cacheManager 缓存 redis实现

*

* @return

*/

public RedisCacheManager cacheManager() {

RedisCacheManager redisCacheManager = new RedisCacheManager();

redisCacheManager.setRedisManager(redisManager());

return redisCacheManager;

}

/**

* RedisSessionDAO shiro sessionDao层的实现 通过redis

*/

public RedisSessionDAO redisSessionDAO() {

RedisSessionDAO redisSessionDAO = new RedisSessionDAO();

redisSessionDAO.setRedisManager(redisManager());

return redisSessionDAO;

}

/**

* shiro session的管理

*/

public DefaultWebSessionManager SessionManager() {

DefaultWebSessionManager sessionManager = new DefaultWebSessionManager();

sessionManager.setSessionDAO(redisSessionDAO());

return sessionManager;

}

}

这里,因为使用的是redis来做容器缓存,所以要创建redisManager来配置shiro,SessionManager(),cacheManager()这两个类都是插件给我们写好了的,里面就是对shiro提供的接口的redis实现方式。

使用插件就是这么简单,直接启动程序,多访问几次具有权限的页面,查看控制台发现,权限认证方法:MyShiroRealm.doGetAuthorizationInfo()会只执行了一次。说明我们的缓存生效了。

总结

到此,我们集成shiro和redis,学习了一下功能的实现:

- 用户必须要登陆之后才能访问定义链接,否则跳转到登录页面,被禁用户不能登录。并且对一些敏感操作链接设置权限,只有满足权限的才可以访问。

- 每个链接的权限信息保存在数据库,可以动态进行设置,并且热加载权限。

- 使用redis对shiro的用户信息进行缓存,不用每次都去执行MyShiroRealm.doGetAuthorizationInfo()权限认证方法。

- 之前有很多同学下载我的项目时,运行会报错,那是因为最近都在不断修改提交,有可能会出现版本问题,现在我在我的码云上面创建了stable_version分支,都是可以跑起来的。sqltable放在resource目录下面。