本文是“ Java 秒杀系统实战系列文章”的第五篇,在本文中,我们将整合权限认证-授权框架 shiro ,实现用户的登陆认证功能,主要用于:要求用户在抢购商品或者秒杀商品时,限制用户进行登陆!并对于特定的url(比如抢购请求对应的url)进行过滤(即当用户访问指定的url时,需要要求用户进行登陆)。

对于Shiro,相信各位小伙伴应该听说过,甚至应该也使用过!简单而言,它是一个很好用的用户身份认证、权限授权框架,可以实现用户登录认证,权限、资源授权、会话管理等功能,在本秒杀系统中,我们将主要采用该框架实现对用户身份的认证和用户的登录功能。

值得一提的是,本文介绍的“Shiro实现用户登录认证”功能模块涉及到的数据库表为用户信息表user,下面进入代码实战环节。

01

首先需要在server模块加入shiro框架的相关依赖,其中,版本号为1.2.6,其完整源代码如下所示:

<!--shiro权限控制-->

<dependency>

<groupId>org. apache .shiro</groupId>

<artifactId>shiro-ehcache</artifactId>

<version>${shiro.version}</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>${shiro.version}</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>${shiro.version}</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>${shiro.version}</version>

</dependency>

02

紧接着是在UserController控制器中开发用户前往登录、用户登录以及用户退出登录的请求对应的功能方法,其完整的源代码如下所示:

@Autowired

private Environment env;

//跳到登录页

@RequestMapping(value ={"/to/login","/unauth"})

public String toLogin(){

return "login";

}

//登录认证

@RequestMapping(value = "/login",method =RequestMethod.POST)

public String login(@RequestParam String userName,@RequestParam String password, ModelMap modelMap){

String errorMsg="";

try {

if(!SecurityUtils.getSubject().isAuthenticated()){

String newPsd=new Md5Hash(password,env.getProperty("shiro.encrypt.password.salt")).toString();

UsernamePasswordToken token=new UsernamePasswordToken(userName,newPsd);

SecurityUtils.getSubject().login(token);

}

}catch(UnknownAccountException e){

errorMsg=e. getMessage ();

modelMap.addAttribute("userName",userName);

}catch(DisabledAccountException e){

errorMsg=e.getMessage();

modelMap.addAttribute("userName",userName);

}catch(IncorrectCredentialsException e){

errorMsg=e.getMessage();

modelMap.addAttribute("userName",userName);

}catch(Exception e){

errorMsg="用户登录异常,请联系管理员!";

e.printStackTrace();

}

if(StringUtils.isBlank(errorMsg)){

return "redirect:/index";

}else{

modelMap.addAttribute("errorMsg",errorMsg);

return "login";

}

}

//退出登录

@RequestMapping(value = "/logout")

public String logout(){

SecurityUtils.getSubject().logout();

return"login";

}

其中,在匹配用户的密码时,我们在这里采用的Md5Hash的方法,即MD5加密的方式进行匹配(因为数据库的user表中用户的密码字段存储的正是采用MD5加密后的加密串)。

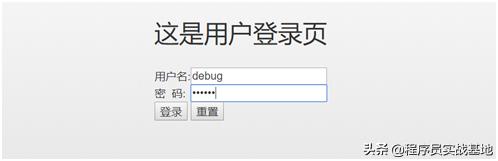

前端页面login.jsp的内容比较简单,只需要用户输入最基本的用户名和密码即可,如下图所示为该页面的部分核心源代码:

当前端提交“用户登录”请求时,将以“提交表单”的形式将用户名、密码提交到后端UserController控制器对应的登录方法中,该方法首先会进行最基本的参数判断与校验,校验通过之后,会调用Shiro内置的组件SecurityUtils.getSubject().login()方法执行登录操作,其中的登录操作将主要在 “自定义的Realm的doGetAuthenticationInfo方法”中执行。

03

接下来是基于Shiro的AuthorizingRealm,开发自定义的Realm,并实现其中的用户登录认证方法,即doGetAuthenticationInfo()方法。其完整的源代码如下所示:

/** * 用户自定义的realm-用于shiro的认证、授权 * @Author: debug (SteadyJack) * @Date:2019/7/2 17:55 **/ public class CustomRealm extends AuthorizingRealm{ private static final Logger log= LoggerFactory.getLogger(CustomRealm.class); private static final Long sessionKeyTimeOut=3600_000L; @Autowired private UserMapper userMapper; //授权 @Override protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollectionprincipalCollection) { return null; } //认证-登录 @Override protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationTokenauthenticationToken) throws AuthenticationException { UsernamePasswordToken token= (UsernamePasswordToken)authenticationToken; String userName=token.getUsername(); String password=String.valueOf(token.getPassword()); log.info("当前登录的用户名={} 密码={} ",userName,password); User user=userMapper.selectByUserName(userName); if(user==null){ throw new UnknownAccountException("用户名不存在!"); } if(!Objects.equals(1,user.getIsActive().intValue())){ throw new DisabledAccountException("当前用户已被禁用!"); } if(!user.getPassword().equals(password)){ throw new IncorrectCredentialsException("用户名密码不匹配!"); } SimpleAuthenticationInfo info=newSimpleAuthenticationInfo(user.getUserName(),password,getName()); set session ("uid",user.getId()); return info; } /** * 将key与对应的value塞入shiro的session中-最终交给HttpSession进行管理(如果是分布式session配置,那么就是交给redis管理) * @paramkey * @paramvalue */ private void setSession(String key,Object value){ Session session=SecurityUtils.getSubject().getSession(); if(session!=null){ session.setAttribute(key,value); session.setTimeout(sessionKeyTimeOut); } } }

其中,userMapper.selectByUserName(userName);主要用于根据userName查询用户实体信息,其对应的动态Sql的写法如下所示:

<!--根据用户名查询-->

<select id="selectByUserName" resultType="com.debug.kill.model.entity.User">

SELECT <include refid="Base_Column_List"/>

FROM user

WHERE user_name = #{userName}

</select>

值得一提的是,当用户登录成功时(即用户名和密码的取值跟数据库的user表相匹配),我们会借助Shiro的Session会话机制将当前用户的信息存储至服务器会话中,并缓存一定时间!(在这里是3600s,即1个小时)!

04

最后是我们需要实现“用户在访问待秒杀商品详情或者抢购商品或者任何需要进行拦截的业务请求时,如何自动检测用户是否处于登录的状态?如果已经登录,则直接进入业务请求对应的方法逻辑,否则,需要前往用户登录页要求用户进行登录”。

基于这样的需求,我们需要借助Shiro的组件ShiroFilterFactoryBean 实现“用户是否登录”的判断,以及借助FilterChainDefinitionMap拦截一些需要授权的链接URL,其完整的源代码如下所示:

/**

* shiro的通用化配置

* @Author:debug (SteadyJack)

* @Date:2019/7/2 17:54

**/

@Configuration

public class ShiroConfig {

@Bean

public CustomRealm customRealm(){

return new CustomRealm();

}

@Bean

public SecurityManager securityManager(){

DefaultWebSecurityManager securityManager=newDefaultWebSecurityManager();

securityManager.setRealm(customRealm());

return securityManager;

}

@Bean

publicShiroFilterFactoryBean shiroFilterFactoryBean(){

ShiroFilterFactoryBean bean=new ShiroFilterFactoryBean();

bean.setSecurityManager(securityManager());

bean.setLoginUrl("/to/login");

bean.setUnauthorizedUrl("/unauth");

//对于一些授权的链接URL进行拦截

Map<String, String> filterChainDefinitionMap=newHashMap<>();

filterChainDefinitionMap.put("/to/login","anon");

filterChainDefinitionMap.put("/**","anon");

filterChainDefinitionMap.put("/kill/execute","authc");

filterChainDefinitionMap.put("/item/detail/*","authc");

bean.setFilterChainDefinitionMap(filterChainDefinitionMap);

return bean;

}

}

从上述该源代码中可以看出,Shiro的ShiroFilterFactoryBean组件将会对 URL=/kill/execute 和 URL=/item/detail/* 的链接进行拦截,即当用户访问这些URL时,系统会要求当前的用户进行登录(前提是用户还没登录的情况下!如果已经登录,则直接略过,进入实际的业务模块!)

除此之外,Shiro的ShiroFilterFactoryBean组件还设定了 “前往登录页”和“用户没授权/没登录的前提下的调整页”的链接,分别是 /to/login 和 /unauth!

05

至此,整合Shiro框架实现用户的登录认证的前后端代码实战已经完毕了,将项目/系统运行在外置的tomcat服务器中,打开浏览器即可访问进入“待秒杀商品的列表页”,点击“详情”,此时,由于用户还没登陆,故而将跳转至用户登录页,如下图所示:

输入用户名:debug,密码:123456,点击“登录”按钮,即可登录成功,并成功进入“详情页”,如下图所示:

登录成功之后,再回到刚刚上一个列表页,即“待秒杀商品的列表页”,再次点击“详情”按钮,此时会直接进入“待秒杀商品的详情页”,而不会跳转至“用户登录页”,而且用户的登录态将会持续1个小时(这是借助Shiro的Session的来实现的)。

Debug有话说

1、目前,这一秒杀系统的整体构建与代码实战已经全部完成了,完整的源代码数据库地址可以来这里下载:

记得Fork跟Star啊!!!

2、由于相应的博客的更新可能并不会很快,故而如果有想要快速入门以及实战整套系统的,可以考虑联系Debug获取这一“Java秒杀系统”的完整视频教程(课程是收费的!),当然,大家也可以点击下面这个链接:

联系Debug或者加入相应的技术交流群进行交流!

3、实战期间有任何问题都可以留言或者与Debug联系、交流。

推荐阅读