Log4j

危险评分:9.8(来自360)

危害范围:所有使用到Log4j输出日志的java web服务端

解决方案:jdk版本控制,jvm配置,Log4j版本控制

javaweb 应用牵涉到了全世界大半公司的网页开发之中,如果javaweb的安全出现了问题,那么你回看到一种现象:程序员都在加班修bug、找解决方案。

Log4j一直被广泛应用到了javaweb中,然而因为Log4j中jndi技术从而被黑客拿来搞事情;

lookup是什么?它能查看jdk版本,电脑操作系统版本,jvm版本,硬件信息等,而lookup就支持jndi技术。

那么jndi是什么?jndi其实就是lookup中提供不到的查找方法的解决,可以用jndi本地查找对象,rmi即是远程查找对象。

Log4j其实在2020年或者更早就被曝光其中存在安全漏洞,攻击者可以远程随意让服务器执行任何java代码,然而最近 Apache 的公布真的是晚了,在漏洞没被发现期间,很多服务器就已经被遭到了恶意攻击,受害程度到了隐私泄露、sql查改、文件增删改查、系统API调用等各种灾难级别的。

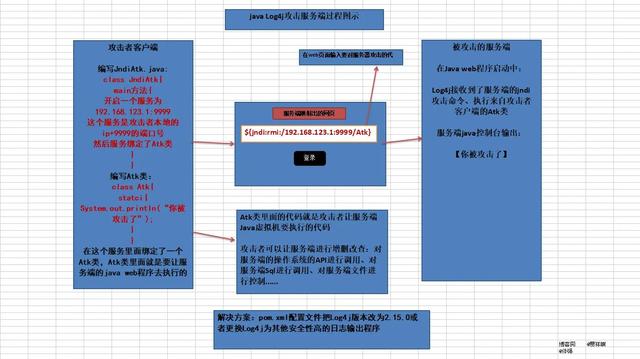

Log4j漏洞示意图:

可以看得出黑客通过${执行类地址}就能轻松攻击服务器,是不是很像sql注入?可以说这就是”升级版sql注入”即jndi注入,这种注入方式多了一个步骤,就是攻击者开启一个服务端口,把攻击的代码传入到服务里面,然后再在网页当中执行改语句就可以了,十分方便,若有前端验证,攻击者还会用post get方法跳过验证进行攻击,是不是十分可怕。

Log4j的这一次漏洞将会把javaweb的历史留下一处深深的伤痕,当然也让开发者记住了这次教训。

总结:我们程序员在开发的同时,也应该多读源码,注意细节,你都不知道别人在里面的细节有没有做好就直接调过来使用,能安全吗?