漏洞信息

Zoho ManageEngine ADAudit Plus v7060 以前版本存在认证前 XXE 、 JAVA 反序列化和路径穿越漏洞,组合使用可实现匿名远程命令执行。

知识点: XXE Jar 协议利用

以前在做 CTF 题碰到过 Java XXE Jar 协议利用的姿势,没想到在 CVE-2022-28219 漏洞分析过程中发现需要利用 Jar 协议 XXE 实现反序列化载荷上传。 空间站 已经总结了 Java XXE jar 协议利用的完整过程,这里不过多赘述。

反序列化漏洞

在 `webappsadapWEB-INFweb.xml` 中找到 `CewolfSevlet` , Servlet 名称与 Desktop Central CVE-2020-10189 反序列化漏洞相同:

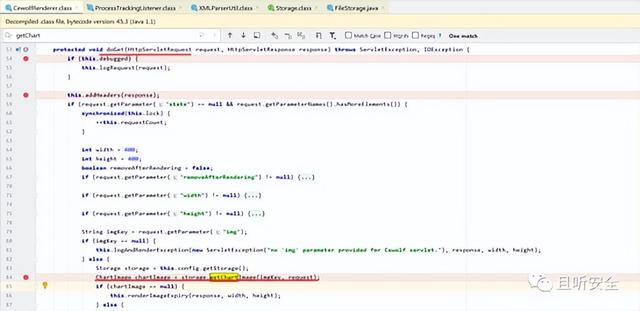

`CewolfRender#doGet` 函数功能为输入 `img` 并渲染内容,其调用了 `storage.getChartImage` :

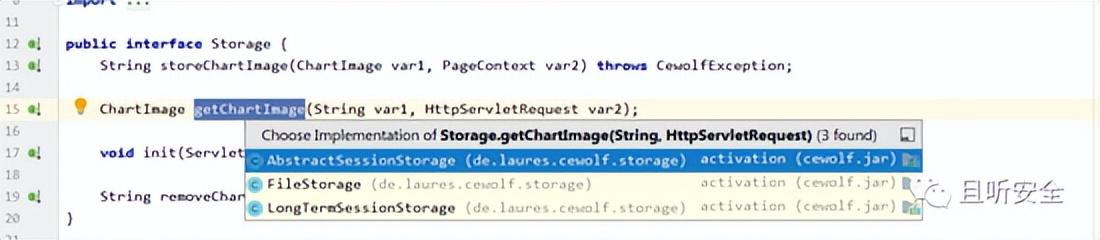

`Storage` 接口有多个实现类:

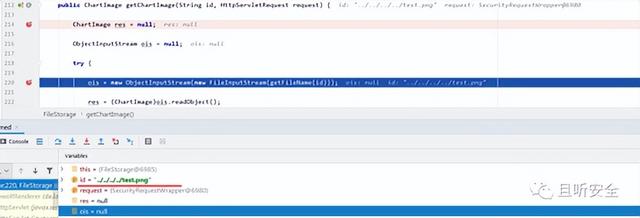

重点看 `de.laures.cewolf.storage. File Storage` 的 `getChartImage` 函数执行反序列化操作:

同时 `getFileName` 未对 `id` 参数做安全检查,而其值可从 HTTP 请求 `img` 参数从中直接获取:

发送 GET 请求,可以直接调用到 `readObj` 方法:

使用 `ysoserial` 生成 `cb` 利用载荷 `test.png`,成功弹出计算器:

上面的 `test.png` 是测试生成的,实际环境中肯定不存在,要想实现利用所以还需要与别的漏洞组合使用。在 Desktop Central CVE-2020-10189 中是寻找到一个文件上传的接口来实现反序列化载荷文件生成的,在 Zoho ManageEngine ADAudit Plus 没有发现这样的接口,但是找到另一个 XXE 漏洞。

XXE 漏洞

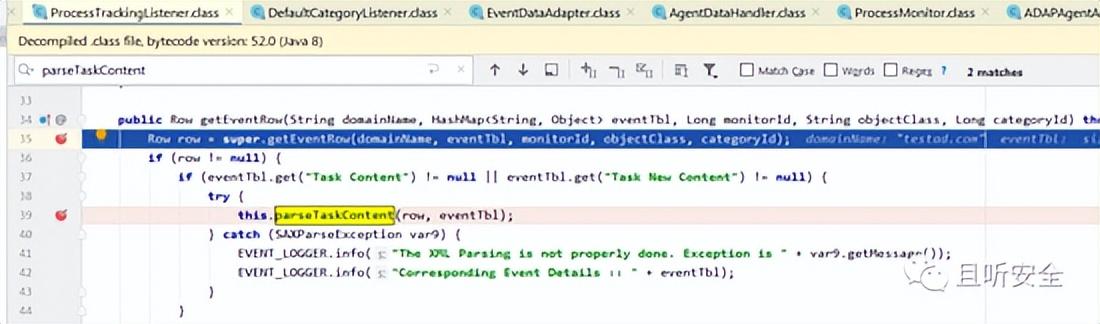

补丁对比发现 `com.adventnet.sym.adsm.auditing.server.category.ProcessTrackingListener` 对 XML 解析进行了修补:

在 `parseTaskContent` 处下断点,利用漏洞简要分析了 API 触发流程,在 `web.xml` 中找到 `/api/agent/*` 定义:

`ADAPAgentAPIServlet#process Request ` 进行 API 请求处理:

调用 `RestAPIHandler#executeAgentRequest` 函数:

进入 `com.adventnet.sym.adsm.auditing.webclient.ember.api.agent.AgentHandler` ,执行 `Method.invoke` 进行动态调用:

进一步执行 `EventDataAdapter.notify` :

在 `EventDataAdapter#notify` 中将请求加入处理队列:

`AgentHandler` 定义了后台处理代码, `EventDataAdapter` 获取并处理队列:

经过检查调查 `ProcessMonitor#process` 函数:

在 `Process` 函数中执行 `addEventRow` :

最终执行到 `ProcessingTrackingListener#getEventRow` 方法:

在 `parseTaskContent` 中进行 XML 解析:

最终找到如下 XXE 触发代码,无法直接返回解析结果,类型为 Blind XXE 。

漏洞利用

前面已经讲到 XXE 漏洞可以通过 Jar 协议实现实现文件上传,正好可以利用漏洞上传一个包含构造反序列化载荷的压缩包。

再利用 Blind XXE 漏洞 `file://` 列出临时文件位置:

最后给 `img` 参数赋值为上传的反序列化载荷路径,利用反序列化漏洞实现命令执行:

原文链接: