信息收集(二)

1、 CMS 识别基础

为什么要找CMS信息呢?因为有了CMS信息之后,会给我们很多便利,我们可以搜索相应CMS,有没有公开的漏洞利用

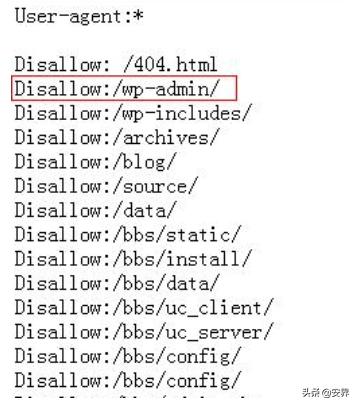

根据敏感文件的判断:robots.txt文件

robots.txt文件我们写过爬虫的就知道,这个文件是告诉我们哪些目录是禁止爬取的。但是大部分的时候我们都能通过robots.txt文件来判断出cms的类型

从wp路径可以看出这个是WordPress的cms

通过版权信息进行查询,一般来说,网站的底部就有相关的信息显示出来

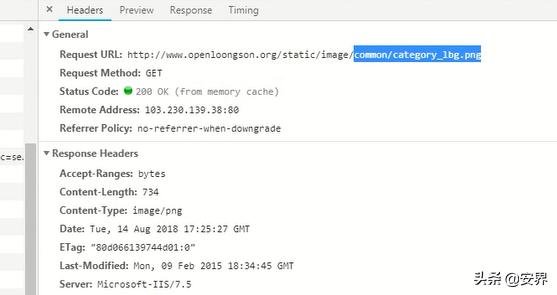

通过查看网页源码的方式

有些站点没有robot.txt,也把版本信息改了,这时候首页查看网页源码可能找得到,如图

也有一些工具和一些网站平台来搜索到的等等

在线网站:

网站是通过数据包来识别的,也有可能加载了一些特俗的

以及我们上篇文章讲到的插件,可识别出常见的cms。

搜索引擎

这个方法我常用,就是在google里site:目标站 CMS 或者内容管理系统。很多时候都能出结果。 其实这里还可以拓展

site:目标.com cms

site:目标.com 内容管理系统

site:目标.com 版权

site:目标.com title:cms

site:目标.com title:内容管理

site:目标.com inurl:cms

等等 都要靠自己拓展

‘

我们可以通过回显的包,来搜索他们的名字等等

我们可以看到,这个就是基于搜索引擎的等等

网站的一些源码,都会公开在网上,所以我们可以通过这个东西,来进行一个信息收集,

2、 WAF 的探测

WAF也称Web应用防护系统,Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。原理:WAF识别大多基于Headers头信息。通过发送恶意的内容,对比响应,寻找数据包被拦截、拒绝或者检测到的标识。探测方式手工(提交恶意数据):手工探测WAF在网址URL参数后面输入恶意数据,通过提交后被WAF拦截得知WAF信息。

工具(WAFW00F、Nmap、sqlmap):

我们可以通过工具判断,如果工具检测到WAF的存在,手工验证一下是否存在误报;如果工具检测不到WAF的存在,我们也可以通过手工来判断WAF到底存不存在

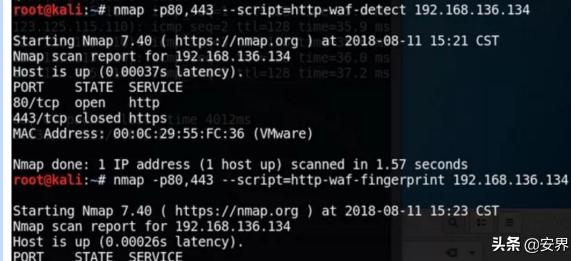

1)、Nmap探测WAF

Nmap探测WAF有两种脚本,一种是http-waf-detect,一种是http-waf-fingerprint。

2)、sqlmap探测WAF

Sqlmap用来探测WAF的命令如下:

python sqlmap.py -u “” –identify-waf

3、 cdn 的判断和绕过

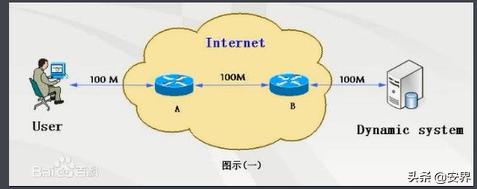

用户去访问的时候,由于之前在这个用户的所在地区,有人访问过, 那么呢就会形成一个a的 缓存 ,这时候他访问网站的时候,a呢?就是一个缓存,他访问看到的是a。a就是正式网站的一个镜像,所以他这里看到的是a。所以根据我们渗透的话,这是一个渗透攻击者去访问网站的时候,看见的是网站的缓存,这个会对我们的渗透造成一定的阻碍

如何判定这个网站有没有存在CDN?

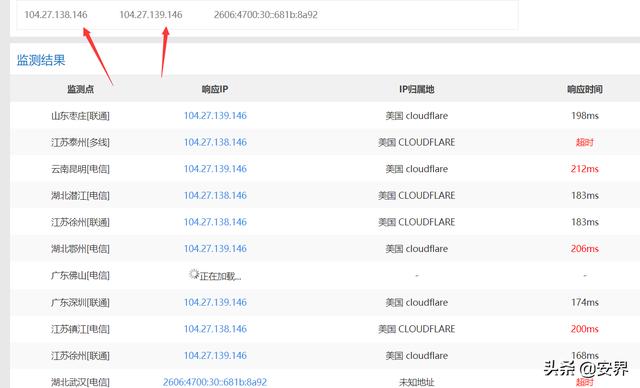

我们可以用第三方平台的”超级 ping ”

而超级ping的原理是利用桥网的多线路的扫描,服务器对这个网站的ping,来探针目标网站的地址,

利用站长工具多地方ping,可以看见这方面的解析ip记录,此网站存在cdn

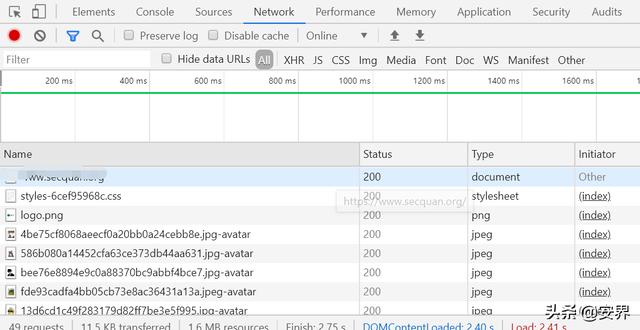

另外的话可以根据返回的状态码判断,因为如果存在cdn,那么他这里就会出现所有的文件状态码都是200,那么的话,我们在进行目录扫描的时候会有一定的阻碍。

(2)绕过的方法

1)、我们可以利用查询它的这个CDN的一个记录呢,来获取一些相关的ip。这些ip很有可能就是它这个网站的真实地址ip

我们可以通过这个网站查询相关的解析记录

2)、第二个方法就是查询子域名

主站有了CDN,而子域名一般没有,再加上和主站是有关系的,就是在同一ip或者是同一个网段内(c段)我们可以通过子域名的ip辅助来查找主站的ip

子域名收集的方法上节课有讲到

工具

我们可以使用工具,子域名爆破工具,比如说子域名挖掘机(这个工具可以获取子域名的一个ip,通过子域名来推算主站,),还有一些第三方平台的查询,

这种方法适用于网站有子域名,而子域名没有用cdn,我们就可以用这个方法

、利用网站漏洞

目的就是让目标服务器主动来链接我们,这样我们就知道其真实ip了,比如说:xss盲打,命令执行反弹 shell ,ssrf等等

服务器合法服务主动链接我们

同上一样的思路就是让服务器主动连接我们告诉我们它的ip,不过使用的是合法的服务,如rss邮箱订阅、很多网站都自带的sendmail,会发邮箱给我们,此事看邮箱源码里面就会包含服务器的ip了

目标敏感文件泄露

也行目标服务器上存在一些泄露的敏感文件中会告诉我们网站的ip,另外就是比如说phpinfo一些的探针了。

、 图片上传法有的网站是支持通过URL来上传头像或图片的,我们只要放一张图片在自己的WEB服务器上,然后通过URL上传图片。之后查看网站的日志就可以找到目标站点的真实IP

目标网站弱功能点

1)、比如说登录的地方

有些登录提示账号不正确,利用此提示得到其用户名,也有可能存在一些 sql注入 、xss、可用字典撞库等等。

、注册登录,找上传之类敏感功能

我们可以注册后,上传头像之类的功能,尝试突破上传,直接拿shell

、robots.txt文件

此文件包含了一些铭感的路径,也会存在一方面的后台登录地址

、后台登录的地方

后台登录的地方最为重要,在测试的过程中如果没有做好防御,可能会出现一些弱口令,万能密码直接登录进去、或者存在一些未授权访问的页面。

更多技术文章关注微信公众号:安界网,也可以私信我们加入我们的技术交流群一起交流安全技术 。