API:Application Programming Interface,即应用程序编程接口。主要目的是提供应用程序与开发人员基于软件或硬件得以访问一组例程的能力,而无需访问源码,或理解其内部工作机制的细节。

一、SPA&API

单页应用程序(SPA):10年前,Web应用程序倾向于遵循单一模式,即大多应用程序在呈现给用户之前在服务器生成。任何需要的数据都将由系统生成UI的同一台服务器直接从数据库中收集。

User send request --→ Web Application ←-- Database ↑_______________________|

现代Web应用程序模型:通常是与SPA不同的模型,在这个模型中,通常由一个API后端、一个JavaScript UI和数据库构成。API只是作为web应用程序和数据库之间的接口,对API的所有请求都是直接从Web浏览器发出的。

User send request --→ JavaScript Frontend ←-- API ←-- Database ↑________________________|_________________| 二、常见的API调用方式

1.HTTP类型接口:基于HTTP协议提供的API,这类API常常以“网址”形式提供的,像现在主流的 RESTful 就属于这类接口;

请求方式:post/get/put/delete等传输的数据格式(一般而言): json

2.RPC接口: RPC 是指远程过程调用,基于原生 TCP 通信,将一部分代码逻辑放在远程服务器上部署,然后在需要的地方调用即可,本质上是Client/Server模式,而且支持多种协议和数据传输方式,像现在热门的 dubbo 框架就是RPC的典型代表;

传输的数据格式:XML

3.Web Service接口: Webservice 是系统对外的接口,提供的服务是基于 web容器 的,底层使用http协议,类似一个远程的服务提供者,是一种请求应答的机制,是跨系统跨平台的。就是通过一个 servlet ,提供服务出去。

应用协议: SOAP ( 简单对象访问协议 )传输的数据格式:XML 三、API安全

API是通过定义函数、协议、数据等方式来明确应用程序中各个组件之间的通信与数据交互模式,将web应用、操作系统、数据库,以及计算机硬件或软件以接口形式提供给外部使用。如果没有对接口进行安全防护,便可能存在安全风险。

API既可以连接服务又可以用来传输数据,它独特的运行模式可能导致其面临着越权访问、数据篡改、违规爬取、数据泄露等诸多安全风险。

1、API结构:

Method:请求方法 攻击方式:OPTIONS,PUT,MOVE,DELETE 效果:上传恶意文件,修改页面等URL:唯一资源定位符 攻击方式:猜测,遍历,跳转 效果:未授权访问等 Params :请求参数 攻击方式:构造参数,修改参数,遍历,重发 效果:爆破,越权,未授权访问,突破业务逻辑等Authorization:认证方式 攻击方式:身份伪造,身份篡改 效果:越权,未授权访问等Headers:请求消息头 攻击方式:拦截数据包,改Hosts,改Referer,改Content-Type等 效果:绕过身份认证,绕过Referer验证,绕过类型验证,DDOS等Body:消息体 攻击方式: SQL 注入,XML注入,反序列化等 效果:提权,突破业务逻辑,未授权访问等 2、API安全的目标:

- 机密性(Confientiality):确保信息只被预期的读者访问

- 完整性(Integrity):防止未授权的创建,修改和删除

- 可用性(Availability):当用户需要访问API时,API总是可用的

3、API接口 渗透测试 :

API接口渗透测试是通过用渗透测试的方法测试系统组件间接口的一种测试,接口渗透测试主要用于检测外部系统与系统之间以及内部各个子系统之间的交互点,测试的重点是要检查数据的交换、传递和控制管理过程,以及系统间的相互逻辑依赖关系等。

RESTful API测试工具:

Postman是一款API开发写作工具,它可以测试和开发API,Postman提供了测试API的友好界面和功能,使用简单便捷,安全可靠。特点:使用简单,上手快,很适合调试;但保存请求,批量运行时,执行速度慢。 restlet Client插件是一款运行在chrome内核浏览器上的Web服务测试插件,该插件主要用于测试各种Web服务,能查看网站基本信息、浏览网页代码并能发送HTTP请求来测试网站Web服务,同时支持自动化API场景。Restlet Client的主要功能包括:API调用和交互,API测试,API自动化,API编排。 四、API常见漏洞

随着针对API的攻击日益严重, OWASP 组织(开放式Web应用程序安全项目,是一个致力于Web应用程序安全的国际非营利组织)推出了OWASP API Security TOP 10项目,对目前API最受关注的十大风险点进行了总结:

1.失效的对象级别授权2.失效的用户身份验证3.过度的数据暴露4.资源缺乏和速率限制5.失效的功能级授权6.批量分配7.安全配置错误8.注入9.资产管理不当10.日志和监控不足

根据以上十大风险,列举以下部分常见漏洞类型,结合靶场进行分析。

实验靶场:pikachu测试工具:restlet client插件, burpsuite (QAQ没有找到很符合接口渗透测试的 测试环境 ,故靶机的漏洞具有局限性,以下内容主要是使用restlet client插件对api常见漏洞类型的普通请求过程) 1、注入

API端点通常将用户数据作为请求参数或者URL来使用,当API端点没有任何过滤机制来检测不受信任的用户数据时,攻击者可以将恶意数据注入应用程序,还可以将这些不受信任的数据作为命令/查询的一部分,诱使应用程序执行,从而进行注入攻击。常见的命令注入漏洞包括:带API参数的SQL注入、操作系统命令注入和跨站脚本等。

(以下使用restlet client插件对SQL注入的不同请求方法进行测试)

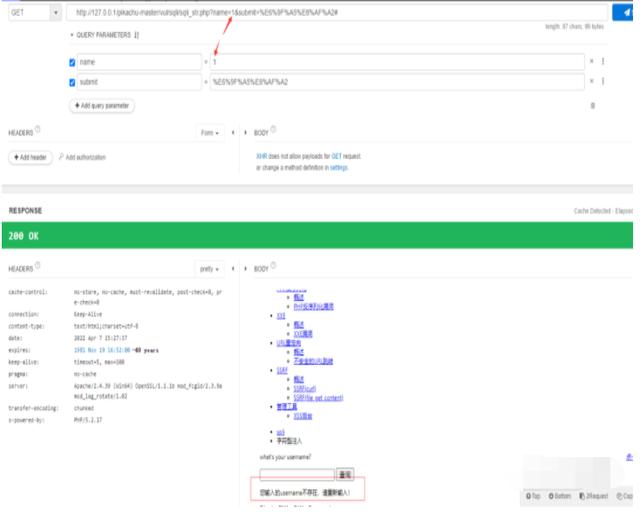

①SQL注入(GET)

GET请求,请求数据附在URL之后,在QUERY PARAMETERS下添加参数及测试数据

当name=1时,页面显示不存在该用户名

参数name的值后加上’ or 1=1#时,显示出全部用户数据,故存在字符型SQL注入

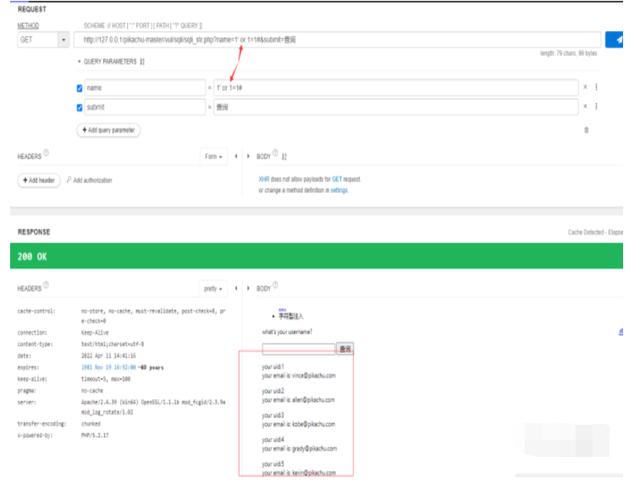

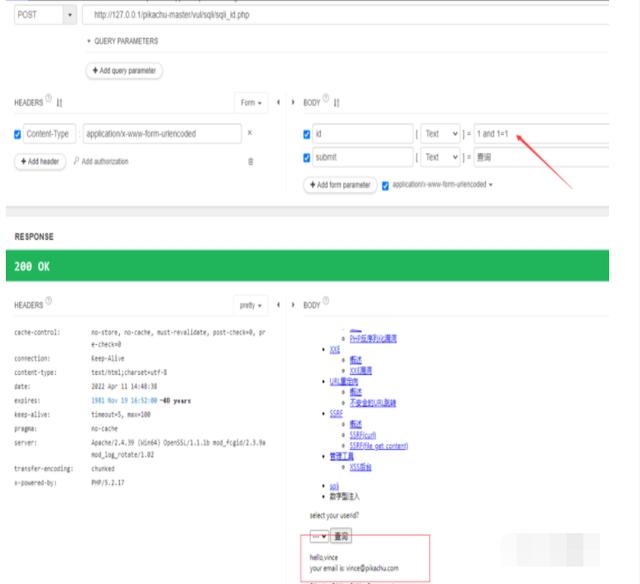

②SQL注入(POST)

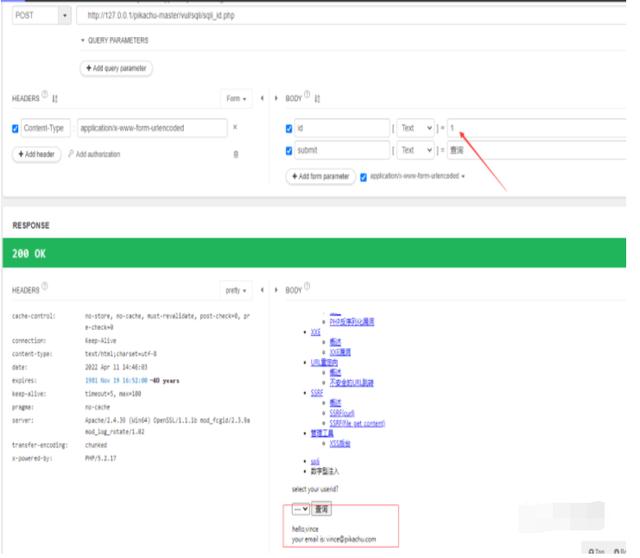

POST请求,请求数据通过request body传递参数

BODY下添加参数及测试数据,当参数id=1时,页面正常显示数据

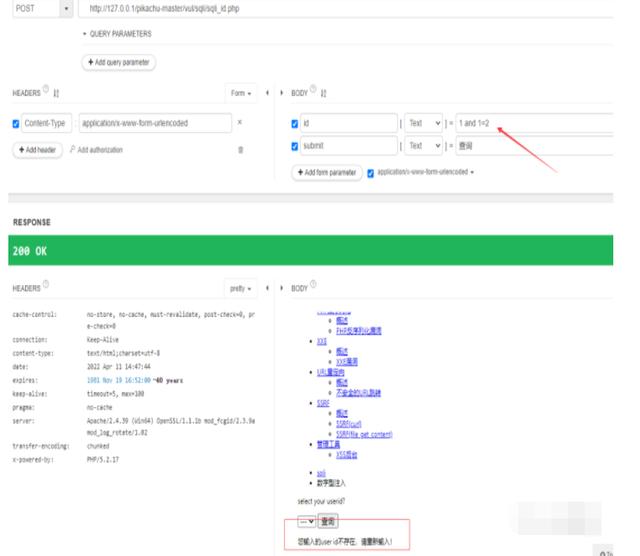

参数id=1 and 1=2时,页面显示“不存在userid”

当id=1 and 1=1时,数据正常显示,故存在数字型SQL注入

防护

1.使用一个独立的、可靠的、积极维护的库执行数据验证

2.验证、筛选和清理所有客户端提供的数据或来自集成系统的其他数据

3.应该使用目标解释器的特定语法转义特殊字符

4.始终限制返回记录的数量,以防止在注入时大量泄露

5.使用足够的过滤器验证传入数据,以只允许每个输入参数的有效值

2、逻辑越权

本质上可以说是不安全的直接对象引用,可以通过修改可猜测的参数获取不同参数下的响应结果。参数可以是用户名、用户ID,连续的数字,变形的连续数字(各种编码或哈希),通过直接修改参数值完成越权的操作。

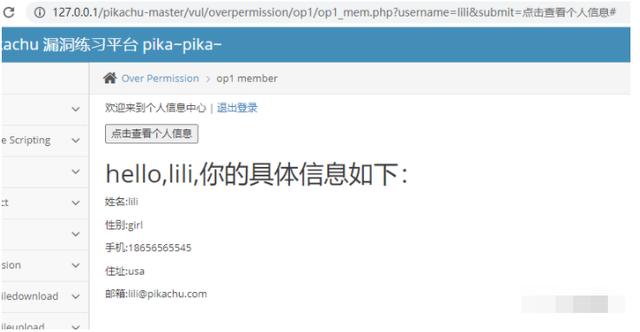

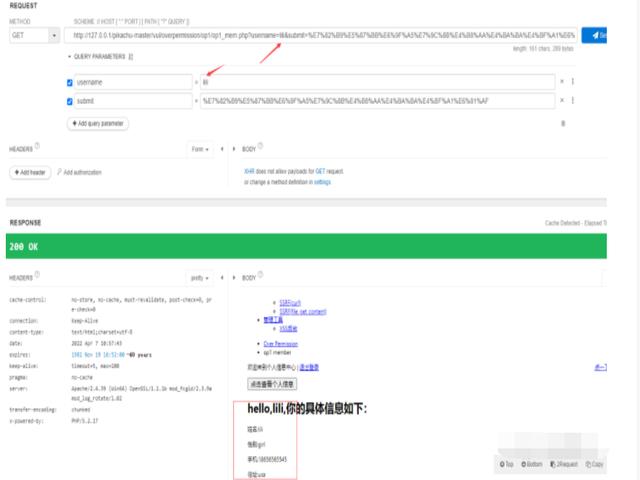

①水平越权(数据越权)

攻击者可以通过操作请求中发送的对象ID,导致未授权访问敏感数据暴露。这个问题在基于API的应用程序中非常常见,因为服务器组件通常不完全跟踪客户机的状态,而是更多地依赖用户请求参数中的对象ID来决定访问哪些对象。

~1.登录用户lili,查看个人信息

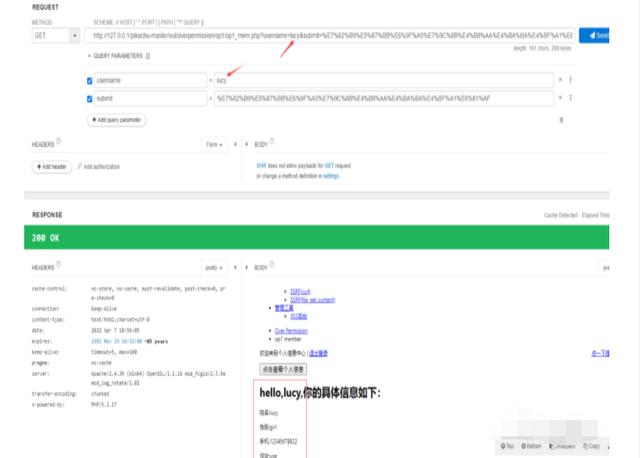

~2.将该页面URL复制到restlet client插件中执行,GET请求获取到该用户自身的信息,URL中的参数值存在用户名lili

~3.修改参数的用户名,改为其他用户名lucy,执行后,越权查看到其他用户信息

防护

1.在使用ID访问数据库记录时,最好不要使用从客户机发送的ID,而是使用存储在会话对象中的ID

2.使用 访问控制机制 ,检查登录的用户是否有权访问具体的数据,并使用随机和不可预测的值作为记录id的guid

②垂直越权(功能越权)

攻击者利用漏洞将合法的API调用发送给他们不应该访问的API服务,API服务仍然可以给出正确的返回结果,可能会暴露给匿名用户或常规的非特权用户。

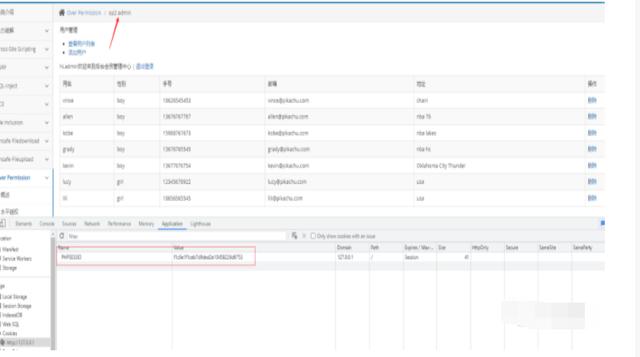

~1.管理员登录后台,拥有最高权限,可增加删除用户, cookie 中存在PHPSESSID

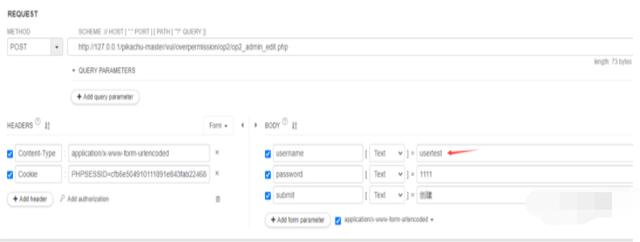

~2.添加用户页面,POST请求

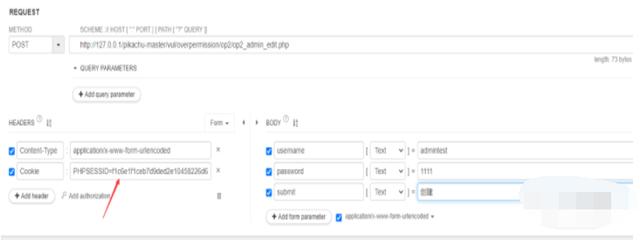

~3.使用restlet插件,将必填参数加入到BODY中,HEADERS中填入管理员cookie,执行请求

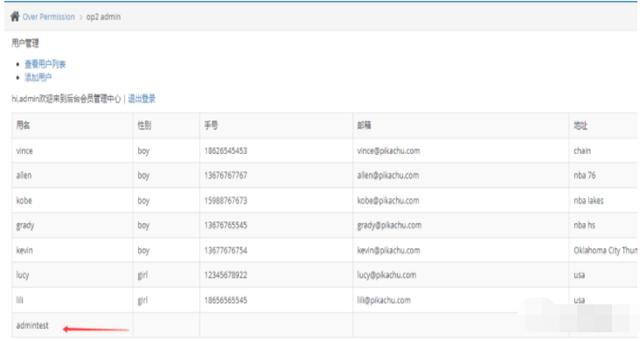

~4.刷新用户列表,已成功添加用户admintest

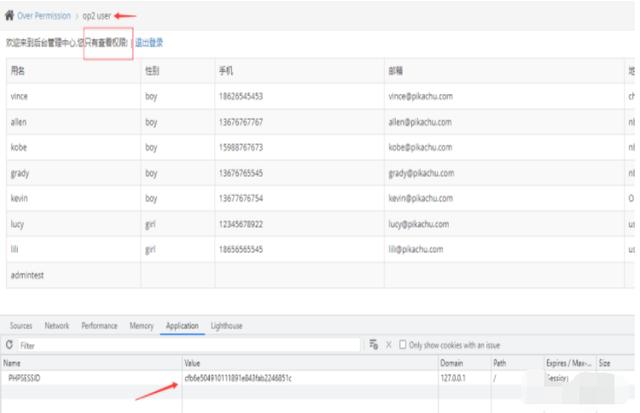

~5.退出管理员账号,登录普通用户,普通用户只有查看权限,与管理员不同的cookie值

~6.在步骤3的请求中,将管理员的PHPSESSID值替换成普通用户的PHPSESSID,尝试执行请求创建用户usertest

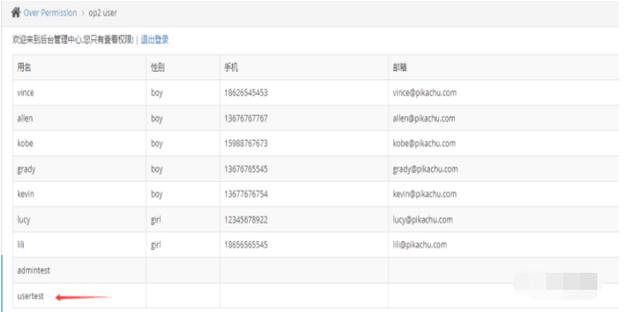

~7.刷新用户列表,垂直越权,使用普通用户的cookie成功创建用户

防护

1.强制机制默认情况下应该拒绝所有访问,要求为访问每个功能授予特定角色权限

2.确保所有管理控制器都继承自一个管理抽象控制器,该抽象控制器根据用户的组/角色实现访问控制检查

3.确保常规控制器中的管理函数实现基于用户组和角色的访问控制检查

3、接口滥用

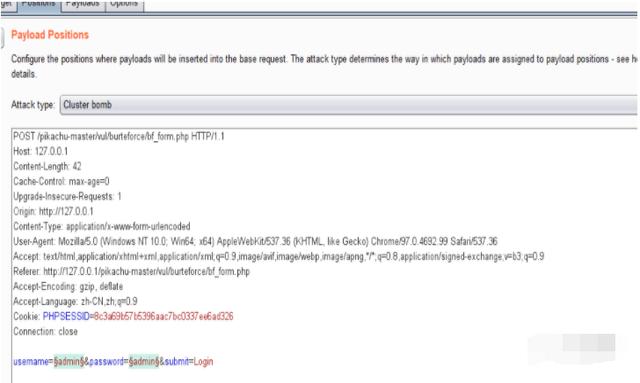

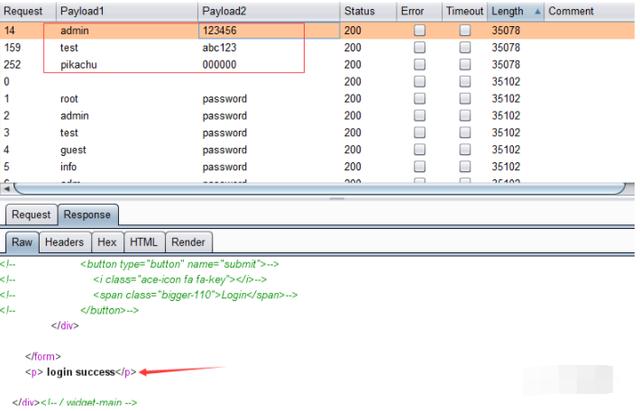

没有请求频率限制导致的各种爆破和遍历,如短信验证码爆破、登录爆破、手机号遍历等。

(以下的暴力破解测试使用的是burpsuite的Intruder模块,过程与结果比较一目了然)

防护

1.设计安全的验证码进行认证登录

2.登录行为的判断与限制

4、敏感信息泄露

接口在响应时对敏感信息没有进行有效加密,或者将不应该返回给用户的敏感信息暴露。

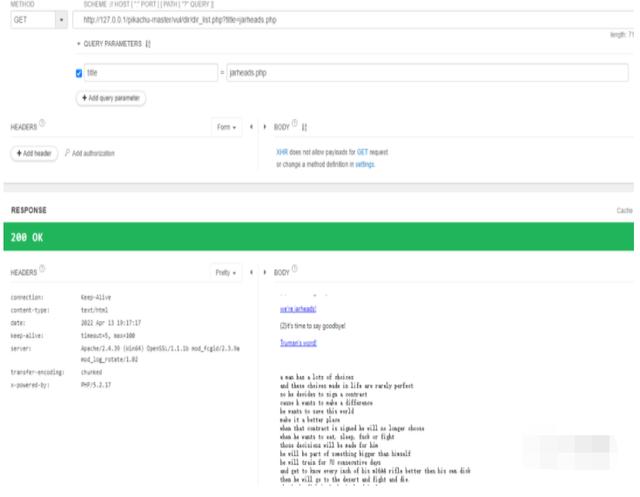

~1.title参数正常值时,页面正常显示

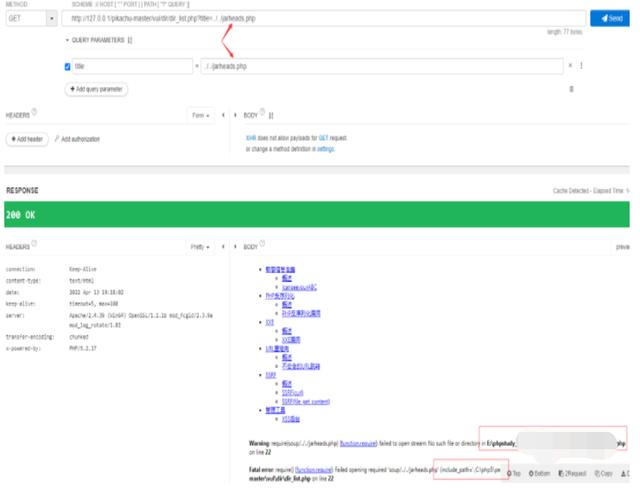

~2.当输入非法数据时,服务器应用程序出现错误,返回网站物理地址,导致敏感信息泄露

~3.该title参数存在目录遍历漏洞,可访问到网站敏感信息文件等

防护

1.永远不要依赖客户端来执行敏感的数据过滤

2.检查来自API的响应,确保它们只包含合法的数据

3.在传输过程中对敏感信息进行有效混淆或非对称加密

五、API安全加固

认证和授权控制

用户输入控制

接口请求频率的限制

输出控制

添加安全响应头参数

……

原文链接: