文章来自掣雷小组成员Mix

今日在公司闲来无事,项目经理那边甩手给我来了一个站,让我帮忙做下 渗透测试 !

上面这个是需要做渗透测试的地址,高度打码望谅解,还是开始最常见的手段我们从信息收集开始吧,打开前端地址探测一波 云悉查一下

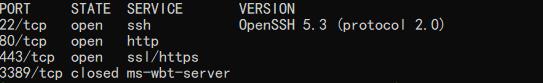

查下开放端口,目录扫了没啥就不截图了

随便修改一下文件名判断操作系统,得到返回

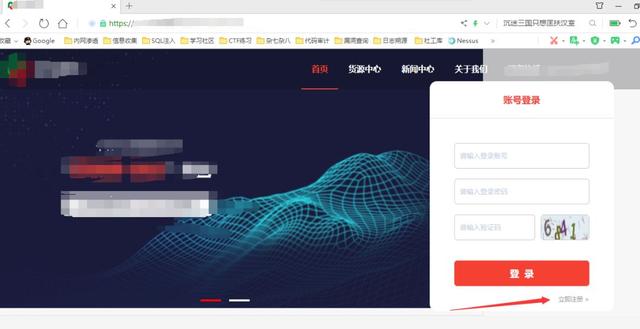

得到的信息:采用的CMS:织梦 PHP版本:php/5.4.45 操作系统:Linux WEB 中间件 :apache tomcat/8.5.37 继续看前端,一个登入口,还能注册,先注册一个试试

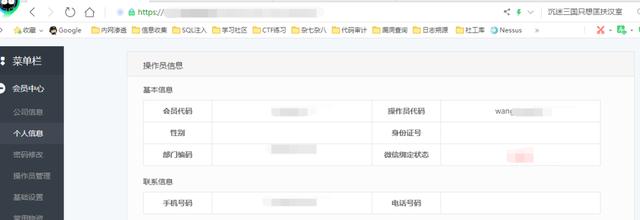

这个企业联系人跟跟企业名称是没多大用处,相当于任意注册用户,我们登入试试

其实这里测试过是存在越权的,但是意义不大,只能越权修改资料,前台存在反射型Xss

逛了一下后台,发现一处上传点,是上传身份证的

我们上传一个脚本试试,看效果

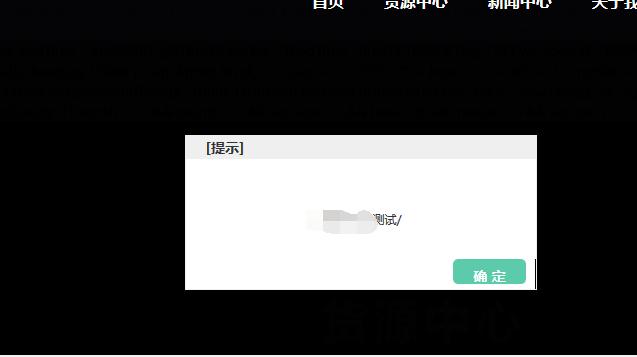

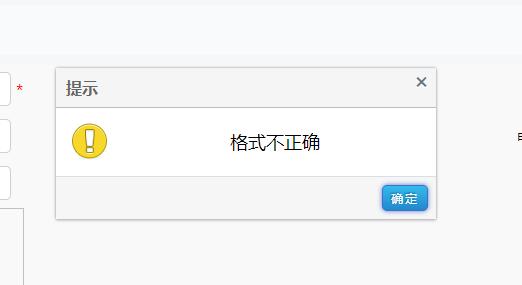

我用的是冰蝎的一句话,选择文件时刚点击确认就提示格式不正确,明确这是前端校验了,在本地把一句话木马格式先修改成XXX. jpg 然后上传 抓包 修改文件名问xx.jsp,操作一下

抓包:

修改文件后缀然后放行试试

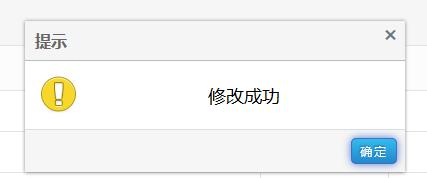

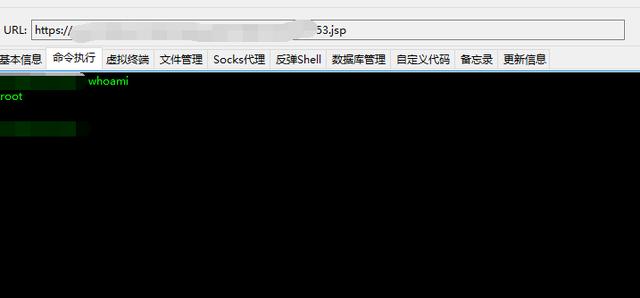

因为第一次做的时候上传了,然后提示修改成功,我们看下地址,然后使用冰蝎连接一下看下权限

冰蝎连接成功查看权限

已经是 root权限 了,因为客户没要求做内网渗透就没继续做下去了,文档记录好给项目经理,望各位老哥不要介意,这种环境还是比较常见的,也是偏基础的!

清醒的时候放不下矜持,

不敢说我喜欢你,

只有在某个夜晚多愁善感又萦绕在心头,

或是朋友聚会上的大醉,

才敢借着情绪说,

我喜欢你,喜欢了好久好久。

七夕节快乐