什么是JWT

JWT认证流程

- 客户端使用账号和密码发起POST请求

- 服务端使用 私钥 创建一个JWT

- 服务端返回JWT给客户端

- 客户端将该JWT放在请求头中向服务端发起请求

- 服务端验证JWT的合法性

- 请求结果返回给客户端

JWT数据结构

JWT由3个组成部分,分别是 header (头部)、Payload( 载荷 )、Signature(签名), 每部分通过点来分割 header.payload.signature ,如图所示:

① Header

头部(header) 是一个 JSON 对象,描述JWT的元数据,一般以下格式。 alg 属性表示签名的算法(algorithm),默认是 HMACSHA256(写成 HS256), 也可以使用RSA,支持很多算法(HS256、HS384、HS512、RS256、RS384、RS512、ES256、ES384、ES512、PS256、PS384)。 typ属性表示这个令牌(token)的类型(type),JWT令牌统一写为JWT。

{

"alg": "HS256",

"typ": "JWT"

} ② Payload

载荷(Payload) 是一个JSON对象,用来存放实际需要传递的数据,JWT中Payload是不加密的,任何人拿到都可以进行解码,所以不要把敏感信息放到里面。

Payload中可以包含预定义的7个可用,它们不是强制性的,但推荐使用,也可以添加任意自定义的KEY。

- iss(issuer): 签发人

- sub(subject): 主题

- aud(audience):受众

- exp(expiration time):过期时间,过期时间必须要大于签发时间

- nbf(Not Before):生效时间

- iat(Issued At):签发时间

- jti(JWT ID):唯一身份标识

③ Signature

签证(signature) 是对header和payload这两部分使用密钥进行签名,防止数据篡改。 这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的 字符串 ,然后通过header中声明的加密方式与secret组合加密,构成jwt的第三部分,密钥secret是保存在服务端的,服务端会根据这个密钥进行token生成和验证。

HMACSHA256( base64UrlEncode(header) + “.” + base64UrlEncode(payload), secret)

jwt.io 官网也提供了实时的生成工具,可自行前往体验, HTTPS ://jwt.io/#debugger-io

JWT 的优势与劣势

① 优势

- 体积小 ,传输速度更快,简单方便, 解决了跨域问题

- 减少数据库连接 , 服务端拿到jwt后无需再次查询数据库校验token可用性,也无需进行 redis 缓存校验

- 多样化的传输方式 ,可以通过URL传输、POST传输、请求头Header传输(常用)

- 在 分布式系统 中,很好地 解决了 单点登录 问题 , 可以构建一个 认证中心 来处理用户身份认证和发放签名的工作

② 劣势

- 严重依赖于秘钥, 如果秘钥不小心泄露,系统的安全性将受到威胁

- 无法作废已颁布的令牌, 无法在使用过程中作废某个token,或者更改token的权限,一旦JWT签发,在到期之前就始终有效,除非服务器部署额外逻辑

- 服务端无法主动推送消息, 服务端是无状态的,将无法使用像 Session 那样的方式推送消息到客户端,服务端无法在token过期时间前主动为用户续约,而是需要客户端向服务端发起续约请求

③ 风险控制手段

- 作废泄漏的令牌 ,服务端可以借助redis等缓存进行令牌的存储,一旦发现异常令牌存在,则从服务器端把令牌作废

- JWT不应该使用HTTP协议明码传输,要使用 HTTPS协议传输

- 地域检查, 可以将地理位置作为辅助来甄别,一旦发现异常,强制用户重新进行身份验证

- 请求频率, 可以监控用户在单位时间内的请求次数,当请求次数超出预定阈值时,则判定该用户密令是有问题的,强制用户重新进行身份验证

- 客户端设备, 对于移动端应用可以将用户信息与设备的机器码绑定,并存储于服务端,当客户端发起请求时,先校验客户端的机器码与服务端的是否匹配,如果不匹配,则视为非法请求

Spring Boot集成JWT

- 导入JWT依赖

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.19.0</version>

</dependency> - 编写工具类

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.interfaces.DecodedJWT;

import com.google.common.collect.Maps;

import org.springframework.util.StringUtils;

import java .util.Date;

import java.util.Map;

import java.util.UUID;

/**

* @author 八零后锁话

* @create 2022/03/27 23:00

*/public class JwtUtil {

/**

* 设置 token 过期时间(单位:毫秒):目前为 60 秒

*/ private static final long EXPIRES_TIME = 60 * 1000;

/**

* Signature 签名

*/ private static final String JWT_SIGNATURE = "lyjluandy";

/**

* 生成 token

* @param apiKey

* @return

*/ public static String createToken(String apiKey) {

Map<String,Object> headerMap = Maps.newHashMap();

// 声明加密的算法,表示后面在 Signature 部分所使用的加密算法

headerMap.put("alg", "HS256");

// 声明类型,表示这个令牌(token)的类型(type),在 JWT 协议里没得选,只能是 JWT

headerMap.put("typ", "JWT");

return JWT.create()

// 添加头部

.withHeader(headerMap)

// 签发人

.withIssuer("签发人")

// subject主题

.withSubject("主题")

// 受众

.withAudience("受众")

// 过期时间,这个过期时间必须要大于签发时间

.withExpiresAt(new Date(System.currentTimeMillis() + EXPIRES_TIME))

// 生效时间

.withNotBefore(new Date())

// 签发时间

.withIssuedAt(new Date())

// 编号

.withJWTId(UUID. random UUID().toString())

// 可以将基本信息放在Claim中,支持多数据类型

.withClaim("apiKey", apiKey)

// 签名

.sign(Algorithm.HMAC256(JWT_SIGNATURE));

}

/**

* token合法性校验

* @param token

* @return

*/ public static DecodedJWT verifyToken(String token) throws Exception {

if (!StringUtils.hasLength(token)) {

throw new Exception();

}

return JWT.require(Algorithm.HMAC256(JWT_SIGNATURE)).build().verify(token);

}

} - 添加Controller

import com.alibaba.fastjson.JSON;

import com.auth0.jwt.exceptions.AlgorithmMismatchException;

import com.auth0.jwt.exceptions.SignatureVerificationException;

import com.auth0.jwt.exceptions.TokenExpiredException;

import com.google.common.collect.Maps;

import com.jwt.jwtdemo.utils.JwtUtil;

import lombok.extern.slf4j.Slf4j;

import org.springframework.web.bind. annotation .PostMapping;

import org.springframework.web.bind.annotation. Request Body;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import java.text.SimpleDateFormat;

import java.util.Date;

import java.util. HashMap ;

/**

* Jwt Demo

* @author 八零后锁话

* @create 2022/03/27 23:00

*/@RestController

@RequestMapping("jwt")

public class JwtController {

@PostMapping("/getToken")

public String getToken(@RequestBody String apiKey) {

return JwtUtil.createToken(apiKey);

}

@PostMapping("/getData")

public String getBusinessData(@RequestBody String token) {

HashMap<String, Object> dataMap = Maps.newHashMap();

try {

JwtUtil.verifyToken(token);

dataMap.put("user", "八零后锁话");

dataMap.put("date", new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()));

} catch (SignatureVerificationException e) {

dataMap.put("error", "无效签名");

} catch (TokenExpiredException e) {

dataMap.put("error", "token过期");

} catch (AlgorithmMismatchException e) {

dataMap.put("error", "token算法不一致");

} catch (Exception e) {

dataMap.put("error", "token无效");

}

return JSON.toJSONString(dataMap) ;

}

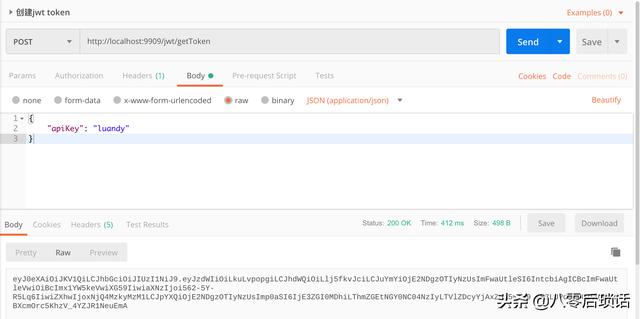

} - 接口测试-获取token

- 接口测试-通过token获取后台数据